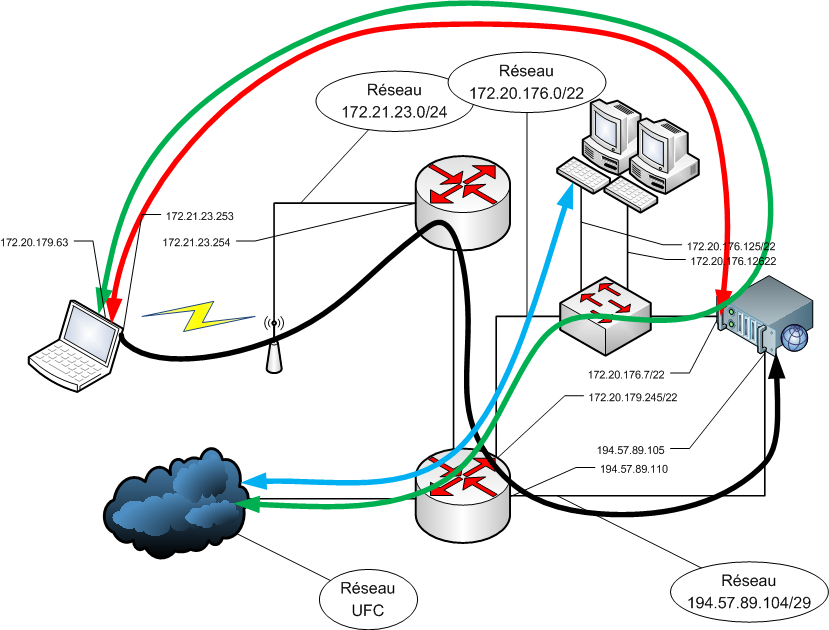

avant d’activer le VPN vous avez des routes du style :

172.21.7.0 0.0.0.0 255.255.255.0 U 0 0 0 eth1

0.0.0.0 172.21.7.254 0.0.0.0 UG 0 0 0 eth1

Une fois activé le VPN (sur l’interface WIFI) vous avez :

194.57.91.250 172.21.7.254 255.255.255.255 UGH 0 0 0 eth1

192.168.255.202 0.0.0.0 255.255.255.255 UH 0 0 0 ppp0

172.21.7.0 0.0.0.0 255.255.255.0 U 0 0 0 eth1

0.0.0.0 0.0.0.0 0.0.0.0 U 0 0 0 ppp0

Mais il est possible qu’une fois activé ipsec vous ayez les routes suivantes en sus :

0.0.0.0 0.0.0.0 128.0.0.0 U 0 0 0 eth1

128.0.0.0 0.0.0.0 128.0.0.0 U 0 0 0 eth1

169.254.0.0 0.0.0.0 255.255.0.0 U 1000 0 0 eth1

Les deux premières routes sont complètement inutile et nuisible à votre connexion. Il faut donc s’en débarrasser avec les commandes suivantes :

route del -net 128.0.0.0 netmask 128.0.0.0

route del -net 0.0.0.0 netmask 128.0.0.0

Vous pouvez aussi aller modifier le fichier /etc/ipsec.conf en décommentant la ligne suivante :

include /etc/ipsec.d/examples/no_oe.conf