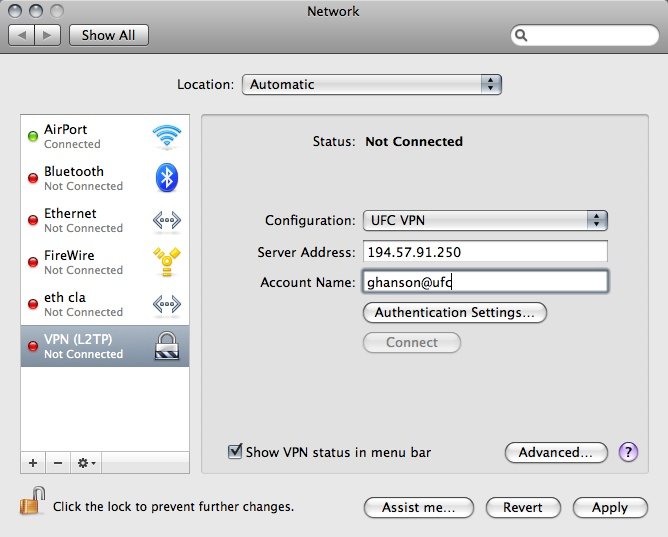

Après la mise en route du VPN et de votre authentification, vous vous rendez compte que vous n’avez pas de réseau.

Même un ping sur votre passerelle (172.20.252.254 si vous êtes dans le realm @ufc) ne passe pas.

Pourtant le système VPN vous a bien donné une ip (172.20.252.xxx si vous êtes dans le realm @ufc).

C’est un souci qui se produit parfois suite à plusieurs déconnexions et reconnexions de votre client VPN (SHREW, sous MACOSX ce problème ne s’est pas posé en ces termes).

Ces déconnexions/connexions peuvent être volontaire ou non c’est-à-dire qu’il est possible qu’elles passent inaperçues.

Pour résoudre le souci, il faut :

– se déconnecter du VPN

– fermer la fenêtre de connexion VPN (SHREW)

– stopper le démon iked et ipsecd

* sous linux faire sudo iked

* sous window dans une fenêtre cmd

net stop ipsecd

net stop iked

net start iked

net start ipsecd

puis refaire les opérations de connexion :

– relancer le démon iked

– relancer la fenêtre de connexion VPN (SHREW)

– se connecter au VPN

Sinon vous avez aussi la possibilité de relancer votre poste de travail.