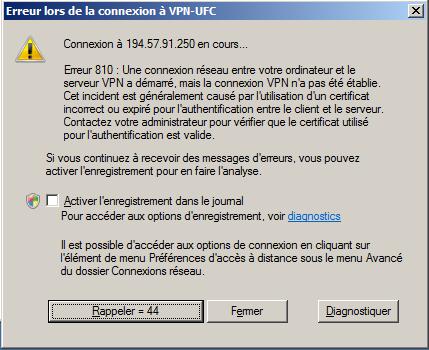

Si vous importer le certificat dans le magasin Utilisateur/Personnel, vous obtiendrez l’erreur 810.

Pour corriger cela, vider le magasin (programme mmc à lancer) et ré-importer votre certificat dans le magasin Machine Local/Personnel.

Posts Tagged ‘vista’

Windows Vista : erreur 810

lundi, octobre 18th, 2010Windows Vista : erreur 769

jeudi, septembre 9th, 2010Un cas particulier d’erreur windows Vista 769 survient si l’adresse IP entrée pour le serveur VPN comporte un caractère invisible ou qu’au lieu de l’adresse IP il soit indiqué le nom vpn1. De fait la connexion avec le serveur VPN ne s’établie jamais.

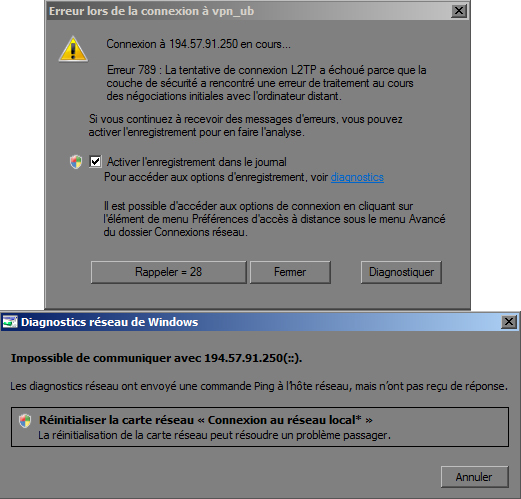

windows VISTA : erreur 789 ou 835

mercredi, octobre 21st, 2009cette erreur (789, 835) est dû au fait que l’on mette « vpn.univ-fcomte.fr » à la place de l’IP du serveur VPN : 194.57.91.250 (sur besançon).

La correction de la configuration fait rentrer dans l’ordre la connexion VPN.

sur le serveur VPN, les logs indiquent :

packet from 172.21.7.86:500: ignoring Vendor ID payload [MS NT5 ISAKMPOAKLEY 00000006]

received Vendor ID payload [RFC 3947] method set to=110

received Vendor ID payload [draft-ietf-ipsec-nat-t-ike-02_n] meth=106, but already using method 110

ignoring Vendor ID payload [FRAGMENTATION]

ignoring unknown Vendor ID payload [fb1de3cdf341b7ea16b7e5be0855f120]

ignoring Vendor ID payload [Vid-Initial-Contact]

ignoring unknown Vendor ID payload [e3a5966a76379fe707228231e5ce8652]

responding to Main Mode from unknown peer 172.21.7.86

only OAKLEY_GROUP_MODP1024 and OAKLEY_GROUP_MODP1536 supported. Attribute OAKLEY_GROUP_DESCRIPTION

only OAKLEY_GROUP_MODP1024 and OAKLEY_GROUP_MODP1536 supported. Attribute OAKLEY_GROUP_DESCRIPTION

transition from state STATE_MAIN_R0 to state STATE_MAIN_R1

STATE_MAIN_R1: sent MR1, expecting MI2

Problème VISTA : la connexion ne fonctionne pas, pas de message d’erreur

mardi, octobre 20th, 2009Sous VISTA si le petit patch de la base de registre est mal appliqué (ou la machine n’est pas rebooté), il est possible que la connexion VPN échoue sans aucun message d’erreur.

Néanmoins dans les logs du serveur VPN nous aurons :

STATE_QUICK_R1: sent QR1, inbound IPsec SA installed, expecting QI2

Dead Peer Detection (RFC 3706): not enabled because peer did not advertise it

transition from state STATE_QUICK_R1 to state STATE_QUICK_R2

STATE_QUICK_R2: IPsec SA established {ESP=>0xd3e37be6 <0xb8baa9ac xfrm=AES_128-HMAC_SHA1 NATD=172.20.10.58:4500 DPD=none}

received Delete SA(0x7e993ed9) payload: deleting IPSEC State #61676

received and ignored informational message

Un log de connexion réussi :

STATE_QUICK_R1: sent QR1, inbound IPsec SA installed, expecting QI2

Dead Peer Detection (RFC 3706): not enabled because peer did not advertise it

transition from state STATE_QUICK_R1 to state STATE_QUICK_R2

STATE_QUICK_R2: IPsec SA established {ESP=>0x1a850fb1 <0x72559a9e xfrm=AES_128-HMAC_SHA1 NATD=172.21.7.183:4500 DPD=none}

Problème windows VISTA : passage en veille

mercredi, mai 27th, 2009Lorsqu’un portable sous VISTA passe en veille ou que celui-ci est fermé, si la connexion VPN n’a pas été close avant, certains descripteurs utilisé par L2TP sur la machines VISTA reste ouvert. Cela a pour conséquence qu’il devient impossible d’ouvrir une nouvelle connexion L2TP vers le serveur VPN. VISTA indique alors l’erreur 789.

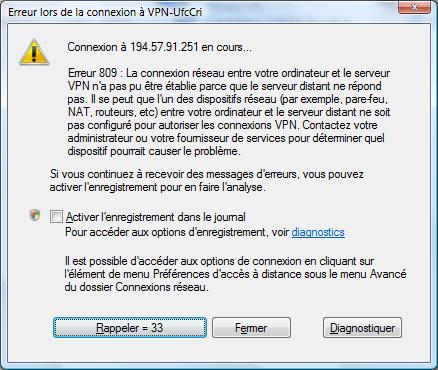

Problème Windows : nom ou IP du serveur VPN ?

mardi, mai 19th, 2009il semble que sous VISTA, il faille écrire l’adresse IP du serveur VPN (194.57.91.250) et non son nom (vpn1.univ-fcomte.fr) pour que la connexion s’établisse correctement.

Il est possible de corriger cela en faisant la manipulation suivante :

Dans la fenêtre de connexion, bouton « propriété », onglet « gestion du réseau », « paramètre IPSEC », il faut décocher « vérifier les attributs Nom et Utilisation des du certificat du serveur ».

Windows : script de modification de la base de registre

mercredi, novembre 5th, 2008Comme nous le conseillons ici ou là, nous vous laissons en téléchargement le petit script qui modifie la base de registre pour VISTA : patch-vpn-ufc-vista.reg

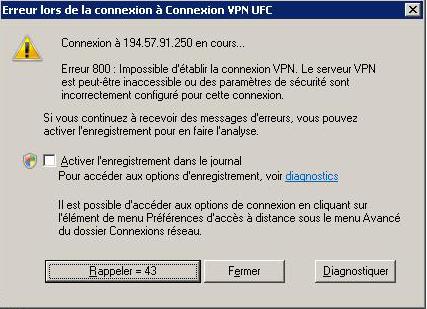

Configuration serveur : connexion client XP/VISTA

jeudi, mai 15th, 2008Depuis la sortie de VISTA SP1, la connexion IPSEC ne s’effectue plus correctement car il manque une commande (forceencaps=yes) dans la configuration des connexions pour les clients XP/VISTA.

Si, dans la configuration du serveur nous modifions légèrement la connexion pour les clients XP/VISTA en ajoutant :

conn vpn-l2tp-XP

# force l'encapsulation en UDP

forceencaps=yes

alors la connexion d’un VISTA SP1 fonctionne.

De fait, il faudra faire attention en cas de problème de connexion à bien ajouter dans REGEDIT la valeur (pour VISTA) HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent

(pour XP) HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSec valeur DWORD AssumeUDPEncapsulationContextOnSendRule à 2 comme cela est spécifié dans l’article Problème VISTA/XP SP2 : modification de la base de registre

Pour le moment nous avons deux choix au niveau du serveur :

– imposer la manipulation de regedit pour les clients XP et garder un type de connexion commune pour XP et VISTA

– régénérer des certificats pour les clients VISTA et créer une connexion spécifique pour VISTA et conserver la connexion XP actuelle.

Le choix sera déterminé semaine 21 suivant les essais faits avec XP SP2 et SP3 et VISTA sans SP1 et avec SP1. Pour le moment seuls les clients XP SP2 et VISTA sans SP1 peuvent utiliser les serveurs IPSEC.

Les résultats des tests démontrent que pour Windows XP SP1/SP2 et SP3 nous pouvons conserver la même configuration client et serveur => aucun changement à effectuer sur les postes clients XP ni de changement de certificat.

Pour Windows VISTA sans SP1 ou avec SP1, il faut mettre à jour la base de registre.

Problème VISTA/XP SP2 : modification de la base de registre

lundi, mai 5th, 2008George Ou a trouvé un problème sous VISTA (et sous XP service pack 2) lors de la connexion d’un client sur openswan à travers un NAT. Le problème empêche la connexion VPN IPSEC de s’établir.

L’article Configuration serveur : connexion client XP/VISTA donne des précisions importantes sur ce sujet.

Pour corriger cela (si vous avez lu l’article en lien, seul VISTA a besoin d’un changement de la base de registre) un article est paru chez microsoft.

En ce qui nous concerne, il faut ouvrir la base de registre, naviguer jusqu’à HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent

(ou avec XP SP2 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSec) et créer le DWORD (32-bit) AssumeUDPEncapsulationContextOnSendRule avec la valeur 2

Pour une prise en compte de la nouvelle base de registre, redémarrer Windows.