Le nouveau serveur VPN est en phase de test.

(cf documentation d’installation ici)

Il permet la connexion depuis l’extérieur de l’UFC ou depuis l’intérieur de l’UFC via le WIFI (eduroam/ufc-vpn) ou le filaire.

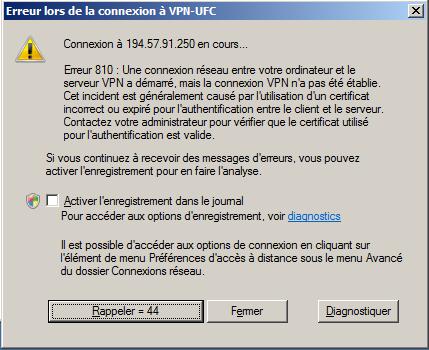

Le service utilise IPSEC pour la connexion et l’authentification.

Les clients MAC OS X se connecterons avec l’outil natif du cet OS.

Les clients Windows (7 ou 8 ) ou linux (Debian/Ubuntu) se connecterons avec le client Shrew.

La procédure de connexion est simplifié pour tous les clients.

La procédure d’installation est un peu plus longue pour les clients MAC OS X, mais se limite à l’installation de Shrew pour Windows/Linux.

Les collègues des UFR/Labo pourront avoir des certificats pour tester l’ensemble de ces OS.

Les documentations sont en cours de rédaction. Les certificats fournis pour la période de test seront invalidés dès que le serveur passera en mode production. Les utilisateurs utilisant ce serveur recevront alors de nouveaux certificats.