Ajout d’un REALM « le-realm » sur un réseau « ttt.ttt.ttt.nnn 255.255.255.ZZZ », vlan XXX

creation du vlan sur le commutateur CISCO

conf t

vlan XXX

name blabla

exit

int vlanXXX

desc blabla

ip vrf forwarding FW_YYYYY

ip address ttt.ttt.ttt.ttt 255.255.255.ZZZ

no shutdown

exit

interface GigabitEthernet3/29

switchport trunk allowed vlan add XXX

interface GigabitEthernet3/38

switchport trunk allowed vlan add XXX

sur le serveur VPN

emacs /etc/network/interfaces

auto eth0.XXX

iface eth0.XXX inet static

address ttt.ttt.ttt.ttu

netmask 255.255.255.ZZZ

network ttt.ttt.ttt.0

broadcast ttt.ttt.ttt.ttv

up ip route add default via ttt.ttt.ttt.ttt dev eth0.XXX table le.realm

up ip rule add fwmark MMM table le-realm

down ip rule del fwmark MMM

down ip route del table le.realm

emacs /etc/iproute2/rt_tables

10 femto.ext

11 lifc.lab

12 lifc.edu

13 ufc.generic

MMM le.realm

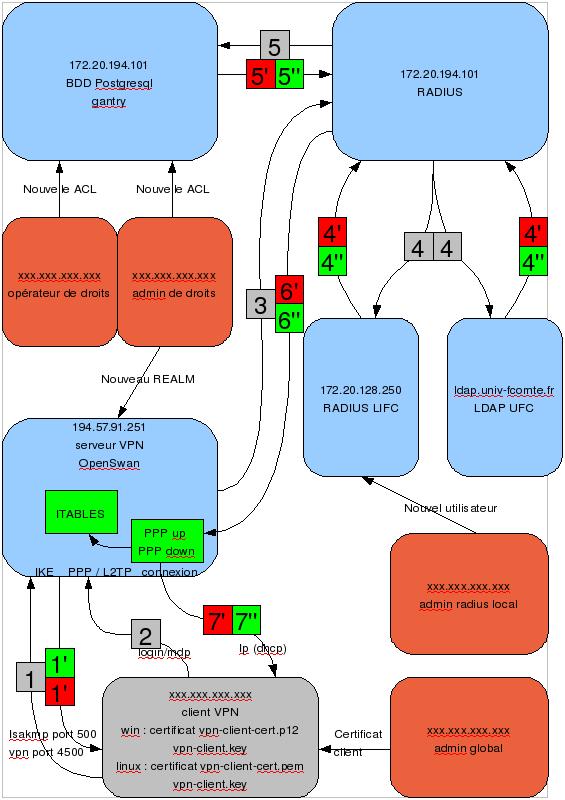

modification de la base de données realmacl

add realm

add network

=> choix du nas

=> tranche ip

=> marque iptable

sur le serveur RADIUS (exemple avec le realm ufc-pub sur 194.57.81.0/24 coupé en trois parties) :

/etc/raddb/radiusd.conf

realm ufc-pub {

format = suffix

delimiter = "@"

ignore_default = no

ignore_null = no

}

ippool ufc_pub_pool {

name = ufc_pub_pool

range-start = 194.57.81.1

range-stop = 194.57.81.10

netmask = 255.255.255.0

cache-size = 800

session-db = ${raddbdir}/db-ufc_pub_pool.ippool

ip-index = ${raddbdir}/db-ufc_pub_pool.ipindex

override = no

maximum-timeout = 0

}

ippool ufc_pub_pool1 {

name = ufc_pub_pool1

range-start = 194.57.81.11

range-stop = 194.57.81.251

netmask = 255.255.255.0

cache-size = 800

session-db = ${raddbdir}/db-ufc_pub_pool1.ippool

ip-index = ${raddbdir}/db-ufc_pub_pool1.ipindex

override = no

maximum-timeout = 0

}

...

}

authorize {

ufc-pub

}

accounting {

ufc_pub_pool

ufc_pub_pool1

}

post-auth {

ufc_pub_pool

ufc_pub_pool1

}

créer et attribuer à radiusd.radiusd les fichier ${raddbdir}/db-ufc_pub_pool.ippool et ${raddbdir}/db-ufc_pub_pool.ipindex.

dans le fichier /etc/raddb/users on attribue les méthodes d’authentification, d’autorisation et les pool pour le DHCP :

DEFAULT Realm == "ufc-pub", NAS-IP-Address == 194.57.91.251, Pool-Name := "ufc_pub_pool", Auth-Type = "LDAP_UFC", Autz-Type = "LDAP_UFC"

Fall-Through = No

DEFAULT Realm == "ufc-pub", NAS-IP-Address == 194.57.91.250, Pool-Name := "ufc_pub_pool1", Auth-Type = "LDAP_UFC", Autz-Type = "LDAP_UFC"

Fall-Through = No

DEFAULT Realm == "ufc-pub", NAS-IP-Address == 194.57.89.65, Pool-Name := "ufc_pub_pool2", Auth-Type = "LDAP_UFC", Autz-Type = "LDAP_UFC"

Fall-Through = No

Ne pas oublier le fichier /etc/raddb/clients.conf :

client 194.57.91.250 {

secret = blabla

shortname = test-vpn

nastype = other

}

client 194.57.91.251 {

secret = blabla

shortname = vpn1

nastype = other

}

client 194.57.89.65 {

secret = blabla

shortname = vpn2

nastype = other

}

comme nous avons un identificateur de realm il faut aussi (même si ce realm est géré en local sur ce radius) configurer le fichier /etc/raddb/proxy.conf :

realm ufc-pub {

type = radius

authhost = LOCAL

accthost = LOCAL

# strip

}