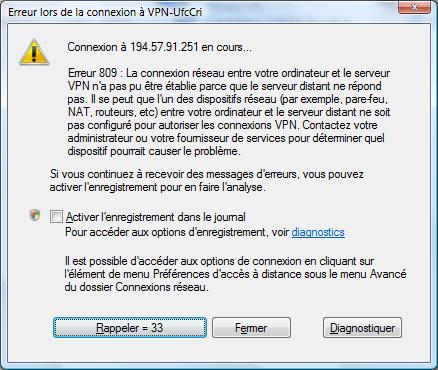

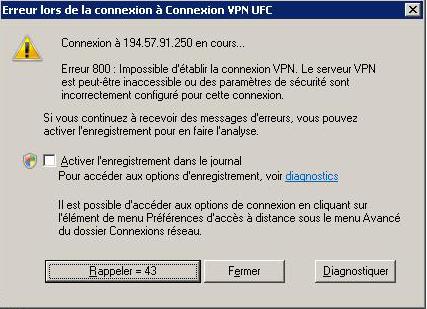

Petite explication de la table de routage d’une machine Windows après une connexion VPN depuis une connexion WIFI.

Destination réseau Masque réseau Adr. passerelle Adr. interface Métrique

passerelle du réseau WIFI dans lequel vous vous trouvez

0.0.0.0 0.0.0.0 172.21.23.254 172.21.23.253 4250

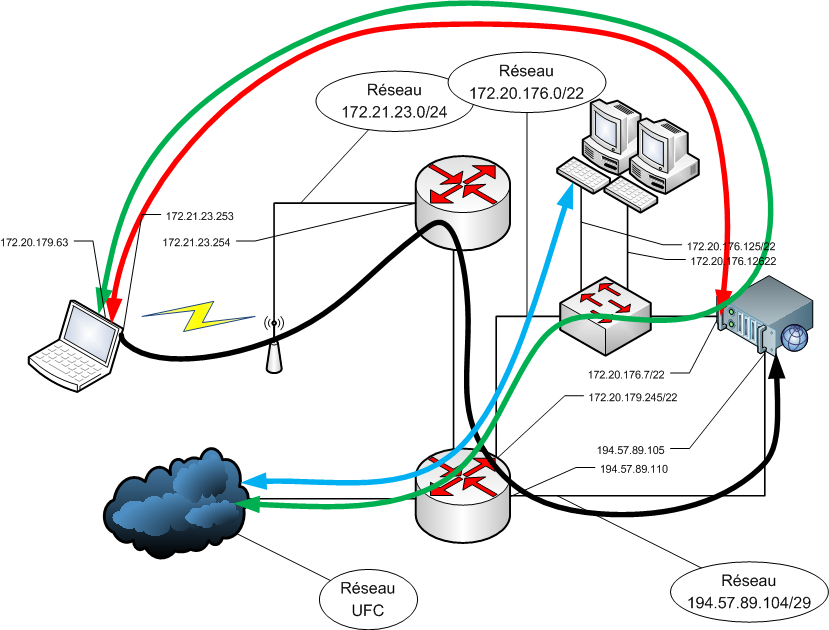

passerelle du réseau du REALM VPN dans lequel vous vous trouvez => grosse flèche rouge

0.0.0.0 0.0.0.0 On-link 172.20.179.63 26

loopback

127.0.0.0 255.0.0.0 On-link 127.0.0.1 4531

127.0.0.1 255.255.255.255 On-link 127.0.0.1 4531

127.255.255.255 255.255.255.255 On-link 127.0.0.1 4531

votre adresse locale dans le REALM VPN =>

172.20.179.63 255.255.255.255 On-link 172.20.179.63 281

définition du réseau WIFI

172.21.23.128 255.255.255.128 On-link 172.21.23.253 4506

votre adresse locale dans le WIFI

172.21.23.253 255.255.255.255 On-link 172.21.23.253 4506

broadcast dans le WIFI

172.21.23.255 255.255.255.255 On-link 172.21.23.253 4506

Comment joindre le serveur VPN => route obligatoire => grosse flèche noire

194.57.89.105 255.255.255.255 172.21.23.254 172.21.23.253 4251

multicast

224.0.0.0 240.0.0.0 On-link 127.0.0.1 4531

224.0.0.0 240.0.0.0 On-link 172.21.23.253 4508

224.0.0.0 240.0.0.0 On-link 172.20.179.63 26

broadcast générique

255.255.255.255 255.255.255.255 On-link 127.0.0.1 4531

255.255.255.255 255.255.255.255 On-link 172.21.23.253 4506

255.255.255.255 255.255.255.255 On-link 172.20.179.63 281

===========================================================================

Le flèche verte indique le trajet de l’information pour aller sur un serveur dans l’UFC.