Bonjour à toutes et tous,

depuis 2008, le VPN évolue pour rendre un service plus simple (souvent) et plus sécurisant (toujours).

Voici le rappel des versions successives :

- 2008-2014 : vpn1 (Besançon), vpn2 (Montbéliard), vpn3 (Belfort) en IPSEC/ikeV1/L2TP

- 2014-2020 : vpn14 IPSEC/ikeV1/SHREW

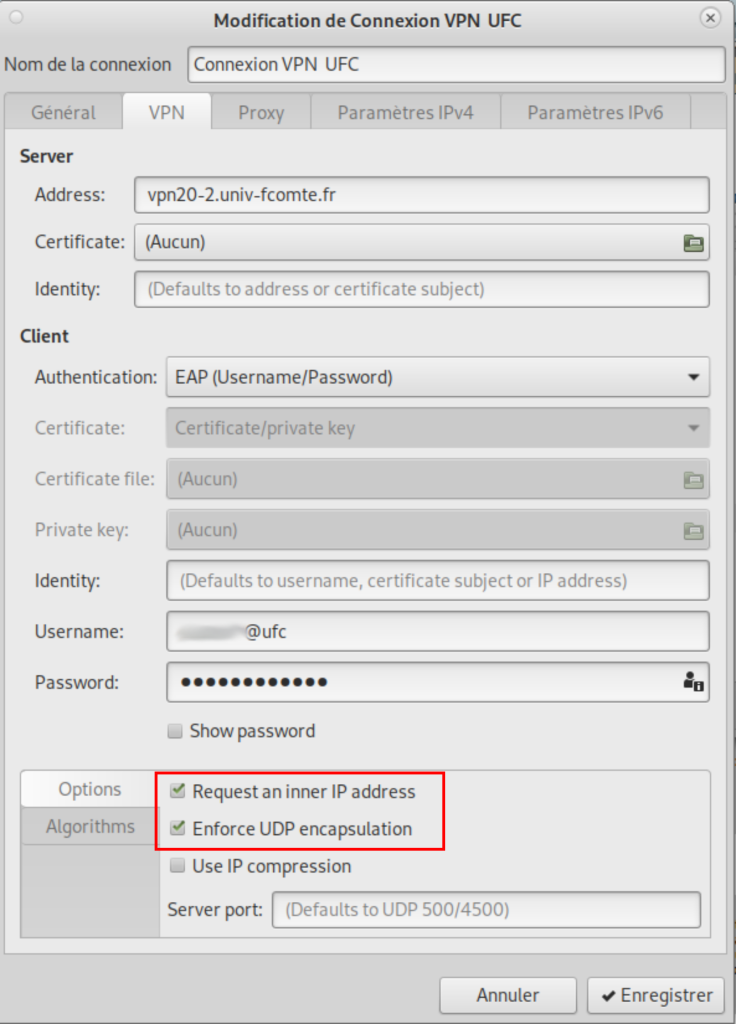

- 2020-2022 : vpn20-1, vpn20-2 IPSEC/ikeV2/natif OS

La pandémie et l’accélération du « travail à la maison/télétravail » a fait prendre conscience à chacun de la nécessité des outils de travail à distance. Le VPN a donc évolué en 2020 pour en faciliter l’accès.

Serveur vpn14, connexion SHREW

Nous projetons maintenant la fermeture de l’ancien serveur vpn14 (ikev1/shrew) pour juillet 2022.

Si vous possédez un accès VPN avec SHREW, il faudra penser à évoluer sur la nouvelle infrastructure.

Administration du service

Dans le même temps, nous allons changer de procédure de création des droits d’accès au VPN pour le déléguer aux composantes et laboratoires. La création de certificat n’étant plus nécessaire, cette délégation permettra de simplifier la mise en place des droits des usagers sur les realms @ufc et @ufc-pub d’une part et sur les realms spécifiques d’autre part.

MFA (Multi-Factor Authentication)

Nous allons mettre en place pour le VPN un 2FA (Double Authentification). Cette mesure permettra de sécuriser un peu plus les accès au sein de l’UFC.

Le moyen retenu pour le moment est Google Authenticator.

Cela se concrétise par l’usage d’un code (généré par une application ou un add-on de navigateur) à la fin de votre mot de passe.

L’application se base sur la date, l’heure et un nombre tiré au hasard (propre à votre instance d’application et au système d’authentification de l’UFC pour votre compte) pour générer le code à appliquer en plus de votre mot de passe. Code qui certifiera que vous êtes bien la personne qui doit être authentifiée.