Internet Explorer 7 permet de définir les proxies en fonction de chaque connexion. Il est donc impératif si vous voulez travailler avec IE7 sous une connexion VPN de définir le proxy.pac de l’UFC dans les propriétés de la connexion VPN.

La documentation sur le VPN (document PDF) indique la marche à suivre.

Archive for the ‘Informations utilisateurs’ Category

Problème Windows : IE7 et proxy

jeudi, avril 10th, 2008Problème linux : Fedora Core 7, 8, 9 et PPP/L2TP

jeudi, avril 10th, 2008La version de base il faut recompiler les sources de PPP (cf CRI XXXXXXXXXXXXXXXXX) car la version 2.4.2 (FC 7, 8) et la version 2.4.4-rel6 (FC 9) ne possède pas l’option replacedefaultroute nécessaire dans la configuration L2TP/PPP

VPN : encapsulation des informations

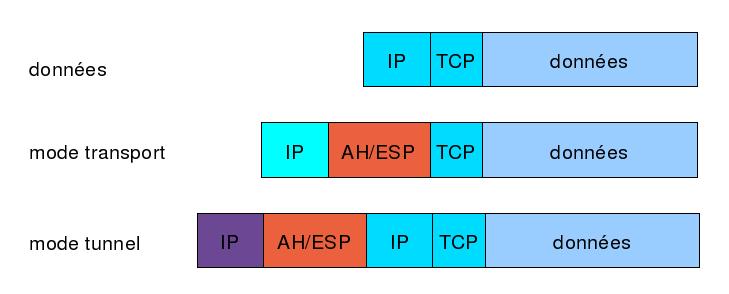

jeudi, avril 10th, 2008sur le shéma ci-dessous, nous voyons comment IPSEC encapsule les données utilisateurs. Dans le mode transport et le mode tunnel.

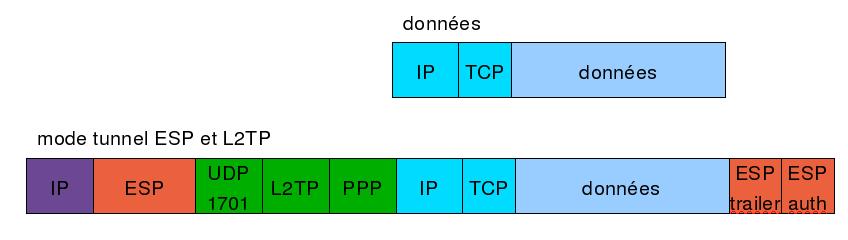

sur ce nouveau shéma, nous voyons les différentes étapes d’encapsulation lorsqu’on utilise L2TP en mode tunnel

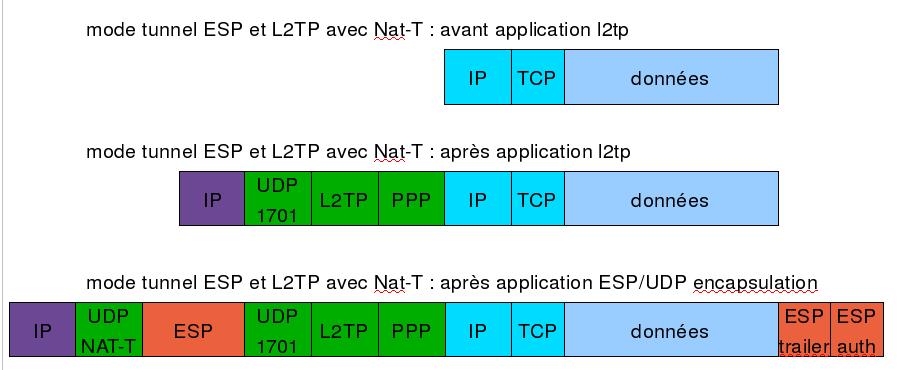

enfin sur ce troisième shéma, nous décrivons l’encapsulation d’une connexion l2tp à travers du nat

Certificat client : usage

jeudi, avril 10th, 2008Avertissement aux utilisateurs : lorsque le CRI vous délivre, par l’intermédiaire de votre correspondant réseau, un certificat pour utiliser le VPN, ce certificat est à votre nom ; il est personnel, non cessible et vous avez la pleine responsabilité de son utilisation.

Durée de validité du certificat : la durée d’un certificat est normalement de 3 ans sauf spécification contraire.

Lorsque votre certificat arrive à échéance vous serez averti (3 mois, 1 mois, 15 jours avant) ainsi que votre correpondant.

Compatibilité des certificats avec les différents systèmes d’exploitation : un certificat délivré par le CRI à un usager est configuré pour fonctionner avec un certain type de machine.

Les distinctions se font vis à vis de l’OS est plus particulièrement pour MacOS (tiger et suivants), Windows (XP et Vista), Linux (debian/ubuntu, centos/fedora, mandriva).

L’installation d’un certificat prévue pour un MacOS ne fonctionnera pas sur un Windows et vice-versa.

Format du certificat :

Pour windows, le certificat comporte un seul fichier qui porte l’extension .p12.

Pour Linux, le certificat est composé des trois fichiers à copier dans différents répertoires.

Pour MacOS, un seul fichier avec l’extension .p12.

VPN et MTU

jeudi, avril 10th, 2008Il est inutile de configurer la MTU dans les fichiers de configuration du client car celui-ci est négocié avec le serveur.

La RFC 2401 discute de la PMTU et le document CISCO nous précise :

Tunnel Combination Specific MTU Needed Recommended MTU

GRE + IPsec (Transport mode) 1440 bytes 1400 bytes

GRE + IPsec (Tunnel mode) 1420 bytes 1400 bytes

Nous avons donc fixer sur l’interface du serveur VPN une MTU de 1400 octets.

Configuration Linux avec ou sans NAT

mercredi, avril 9th, 2008Le fichier /etc/ipsec.conf permet de déterminer si on utilise le NAT ou non.

Que l’on soit naté (chez soit avec sa ligne ADSL par exemple) ou non, vous pouvez utiliser dans la rubrique config setup

nat_traversal=yes

Très important dans la rubrique conn ufc-vpn

leftnexthop=192.168.1.254

Attention à mettre l’adresse de son routeur à la place du 192.168.1.254

Le client ipsec.conf configuré ici avec le serveur VPN 194.57.91.251

version 2

config setup

uniqueids=yes

nhelpers=0

nat_traversal=yes

conn vpn-ufc

authby=rsasig

keyingtries=1

rightprotoport=17/1701

leftprotoport=17/1701

keyexchange=ike

pfs=no

auto=add

left=%defaultroute

leftnexthop=192.168.1.254

leftcert="/etc/ipsec.d/certs/vpn-cri-29-cert.ufc.pem"

leftrsasigkey=%cert

leftsendcert=always

right=194.57.91.251

rightrsasigkey=%cert

rightca=%same

le fichier /etc/ipsec.secrets :

: RSA /etc/ipsec.d/private/vpn-cri-29-cert.key "testvpncri29"

le fichier xl2tpd.conf ou l2tpd.conf :

[global]

port = 1701

[lac user2]

lns = 194.57.91.251

redial = yes

redial timeout = 5

max redials = 3

length bit = yes

require authentication = no

refuse chap = yes

require pap = yes

name = user2

ppp debug = yes

pppoptfile = /etc/ppp/options.l2tpd.client

le fichier /etc/ppp/options.l2tpd.client :

defaultroute

replacedefaultroute

debug

lock

user user2@lifc-edu

noipdefault

usepeerdns

noauth

lcp-echo-interval 20

lcp-echo-failure 10

noaccomp

le fichier /etc/ppp/pap-secrets :

user2@lifc-edu * ''user2''

ou

Cela peut être évité en utilisant l’astuce décrite dans cet article

Le montage du lien s’effectue en deux temps. IPSEC puis XL2TP

ipsec auto --up ufc-vpn

echo ''c user2'' > /var/run/xl2tpd/l2tp-control

L’arrêt du lien s’effectue par :

echo ''d user2'' > /var/run/xl2tpd/l2tp-control

ipsec auto --down ufc-vpn

Si vous utilisez L2TP les fichiers de configuration auront les mêmes contenu, mais le lancement s’effectue par :

ipsec auto --up ufc-vpn

echo ''c user2'' > /var/run/l2tp-control

L’arrêt du lien s’effectue par :

echo ''d user2'' > /var/run/l2tp-control

ipsec auto --down ufc-vpn

Installer xl2tpd sous debian etch

mercredi, avril 9th, 2008mettre le repository du LIFC dans le fichier /etc/apt/sources.list :

# deb LIFC

deb http://lifc.univ-fcomte.fr/debian/ etch-lifc main

Ensuite effectuer :

apt-get update

apt-remove xl2tpd

apt-get install xl2tpd